Sicherheit und Cloud Computing

Den Vorteilen beim Cloud Computing stehen neue Herausforderungen bezüglich der Sicherheit entgegen

Welche Risiken beim Public Cloud Computing besonders zu beachten sind

Dr. Thomas Störtkuhl, Hans Wagner, Secaron AG

(28.04.10) - Gerade für CxOs erscheint Cloud Computing attraktiv, da es Möglichkeiten bietet kostengünstig die Anforderungen an die IT zu erfüllen. Diese Möglichkeiten eröffnen sich hier, weil die IT Anforderungen von der IT Infrastruktur entkoppelt werden. Diese Entkopplung ermöglicht zudem eine Flexibilisierung, da genau die IT Ressourcen, die benötigt werden, angefordert werden können. Weiter können Geschäftsprozesse auch schneller IT basiert eingeführt werden, da IT Ressourcen nicht erst beschafft werden müssen, sondern über das Cloud Computing bereits zur Verfügung stehen. Durch Service-basierte Abrechnungsmodelle ergeben sich zusätzlich Potentiale zur Reduktion der Kosten.

Cloud Computing bietet also vielversprechende Lösungen an. Den Vorteilen stehen aber auch neue Herausforderungen bzgl. Sicherheit entgegen. Die durch Cloud Computing neu entstehenden Risiken müssen analysiert, bewertet und gegebenenfalls reduziert bzw. vermieden werden. Im Folgenden werden Risiken des Cloud Computing aufgezeigt und Lösungen zur Reduktion der Risiken beschrieben. Hierbei wird unter Cloud Computing ein stark flexibilisierter und standardisierter Service verstanden, der ein verteiltes Computing gemäß Bedarf ("Computing as-a-Service") aufgrund von definierten Service Level Agreements ermöglicht. Cloud Computing kann dabei durch ein Unternehmen selbst ermöglicht werden (Private Cloud), durch einen Dienstleister angeboten werden (Public Cloud) oder im Mischbetrieb von Public und Private Cloud realisiert werden.

Risikobetrachtung

Für die Betrachtung der Risiken beschränken wir uns hier auf das Thema Public Cloud. Dann liegt ein Outsourcing-Fall vor, bei dem folgende Charakteristiken beachtet werden müssen, die die besonders zu beachtenden Risiken beinhalten:

• Lokalisierung der Daten nicht möglich

Eine Lokalisierung der Daten ist auf einfache Weise und insbesondere für den Dateneigentümer nicht mehr möglich. Noch kritischer: es ist nicht klar, in welchen Ländern, Rechenzentren, auf welchen Servern und mit welcher Software Daten gespeichert und verarbeitet werden. Insbesondere verschiedene Datenschutzgesetze können dazu führen, dass personenbezogene Daten nicht in einer Public Cloud verarbeitet werden dürfen.

• Zugriffskontrolle auf Daten sehr schwierig

Aufgrund des Distributed Computing kann eine angemessene Zugriffskontrolle auf Daten nur schwer realisiert werden. Generell bestehen keine Möglichkeiten bei unterschiedlichen Kulturen und bei unterschiedlicher Rechtsprechung Zugriffskontrollen durchgängig durchzusetzen. Zu beachten ist insbesondere auch, dass nach Beendigung des Auftrags die verarbeiteten Daten und alle Zwischenergebnisse in der Public Cloud gelöscht werden müssen. Hier ist überhaupt nicht klar, wie dies technisch gewährleistet werden kann. Auch das Thema Mandantentrennung muss hier adressiert werden.

• Insolvenz des Providers

Hier muss beachtet werden, dass die Insolvenz eines Providers nicht bedeutet, dass alle Rechenzentren, die der Provider für Cloud Computing verwendet hat, ebenfalls insolvent sind. Rechenzentren werden zudem bei Insolvenz mit großer Wahrscheinlichkeit an andere Provider verkauft werden. In all diesen Fällen ist nicht klar, wie die Daten vor unberechtigtem Zugriff geschützt werden können.

• Beschlagnahmung von Hardware

Zum Beispiel kann eine Beschlagnahmung von Hardware in allen Ländern erfolgen in denen der Provider Computing-Ressourcen betreibt. Die Beschlagnahmung kann aus vielerlei Gründen erfolgen, die nicht durch den Auftraggeber verantwortet werden. Sehr wohl können sich aber Daten des Auftraggebers auf beschlagnahmten Servern befinden. Zudem können Logdaten auf Servern und Routern Schlussfolgerungen über die Geschäftstätigkeit des Auftragnehmers ermöglichen und zwar auch dann, wenn keine sonstigen Geschäftsdaten vorliegen.

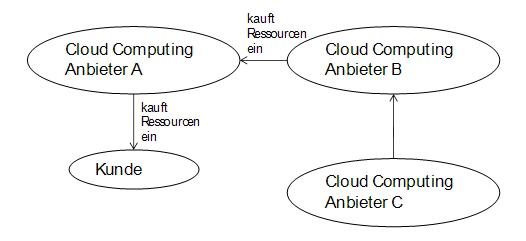

• Handel mit Ressourcen wird denkbar

Zurzeit ist noch nicht ersichtlich, inwieweit Provider von Cloud Computing einen Handel mit ihren Ressourcen untereinander aufbauen werden. Eine "Ressourcenbörse" wie sie in Abbildung 1 angedeutet ist, ist sogar denkbar. Auf dieser Börse werden Ressourcen zu einem bestimmten Preis angeboten. In Leistungsspitzen würde sich zum Beispiel der Preis für CPU-Stunde erhöhen und auf der Börse entsprechend gehandelt werden. Welche Konsequenzen dies für die Sicherheit der Daten hat, ist noch vollkommen unklar.

• Problematik mit Subunternehmer

Ein weiteres Problem stellt die Auftragsabgabe an Subunternehmer dar. Der Provider kann ja nach Belieben für gewisse Leistungen Subunternehmer verpflichten. In einer Public Cloud bleibt auch diese Komplexität dem Benutzer vollkommen verborgen (uns soll ja im Sinne der Philosophie des Cloud Computing verborgen bleiben).

• Erpressungsversuche

Die Gefahr von Erpressungsversuchen steigt, da der Personenkreis, der die Ressourcen der Cloud administriert unüberschaubar groß ist. Zu beachten ist hier, dass das eingesetzte Personal im Allgemeinen über unterschiedliches Ausbildungsniveau und Sicherheitsbewusstsein verfügt. Auch sind die Motivationslagen der Mitarbeiter in vielen Ländern nicht kalkulierbar.

Cloud Computing Sicherheit umsetzen

Es gibt eine Vielzahl von technischen und organisatorischen Maßnahmen, die zur Reduktion der oben genannten Risiken beitragen. Hierzu zählen vertragliche Regelungen und SLAs (Service Level Agreement), technische Maßnahmen wie Verschlüsselung der Daten in Datenbanken und bei Kommunikation (z.B. Ver- und Entschlüsselung von vertraulichen Daten nur am Client), ausreichende Authentisierung (z.B. 2-Faktor-Authentisierung) mit einer rigiden Beschränkung der Zugriffsrechte nach dem Need-to-Know Prinzip, Entwicklung von Notfallplänen etc.

Üblicherweise haben jedoch die Dienstleister für Cloud Computing Standard-Verträge und SLAs definiert, die als nicht verhandelbar gelten. Veränderungen dieser SLAs (wenn überhaupt möglich) werden zu deutlich höheren Preisen für die angebotenen Services führen. Hilfreich ist aber nach einem definierten Verfahren ein Cloud Computing Vorhaben um zusetzten. Dieses Vorgehen sollte mindestens folgende Aspekte berücksichtigen:

• Das Management hat eine Strategie für Cloud Computing entwickelt, in der insbesondere definiert ist, für welche Geschäftsbereiche oder -prozesse Cloud Computing angezielt wird oder nicht erlaubt werden kann. Zudem wird erläutert, welche Risiken abzusichern sind oder auf keinen Fall eingegangen werden dürfen.

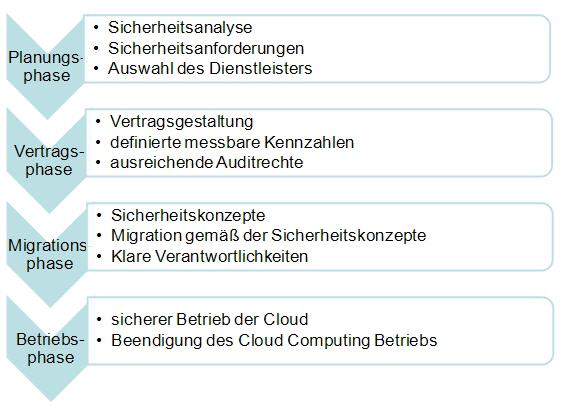

• Das Vorgehen definiert klar die Phasen "Planung, Vertragsgestaltung, Migration und Betrieb"und alle notwendigen Verantwortlichkeiten. In der Planungsphase werden insbesondere die Sicherheitsanforderungen ermittelt und die möglichen Dienstleister nach einem definierten Kriterienkatalog ausgewählt. Die Sicherheitsanforderungen fließen in die Verträge und Sicherheitskonzepte ein. Die Verträge bzw. SLAs definieren messbare Kennzahlen, die die Überwachung auch der Sicherheit ermöglichen.

Gemäß den Sicherheitskonzepten, die zu Beginn der Migrationsphase zusammen mit dem Dienstleister entwickelt werden, erfolgt die Umsetzung des Cloud Computing Vorhabens und der anschließende Betrieb der Cloud. Die Sicherheitskonzepte müssen dabei ständig aktuell gehalten werden.

• Alle Verantwortlichen wie Management, Rechtsabteilung, Betriebsrat, Datenschutzbeauftragter, Sicherheitsbeauftragter und Fachabteilungen werden von Anfang einbezogen.

• Für das Cloud Computing-Vorhaben ist ein Sicherheitsbeauftragter benannt, der auch während des Betriebs der Cloud zuständig bleibt.

• Die Verträge räumen dem Auftragnehmer alle notwendigen Auditrechte ein, um seinen Pflichten gegenüber Kunden und Behörden gerecht werden zu können. Insbesondere wird Dienstleister auf Vertraulichkeit auch über das Vertragsverhältnis hinaus verpflichtet. Weiter wird auch die Beendigung des Cloud Computing Betriebs oder der Wechsel zu einem anderen Dienstleister geregelt. Ganz wichtig ist hier zu klären, wie denn die Löschung von Daten und die Übergabe von Daten gewährleistet werden kann.

Fazit

Das Cloud Computing eröffnet auf der einen Seite eine Reihe von Chancen wie Kostenreduzierung, Einkauf von Sicherheit auf hohem Niveau (standardisierte Prozesse: Change Prozess wird mit hohem Reifegrad durchlaufen und gemanaged; moderne Technologien: Web Application Firewall etc. werden eingesetzt), Billing genau nach abgerufener Leistung, Erleichterung des Wechsels zwischen Anbietern und neue Disaster Recovery Ansätze.

Auf der anderen Seite bestehen ganze neue Risiken, die bisher nicht bedacht werden mussten, die man jedoch unbedingt in den Griff bekommen muss. Dabei muss berücksichtigt werden, dass der Schutz der Daten (gerade im Bereich Vertraulichkeit) oder die Einhaltung rechtlicher Vorgaben (siehe unterschiedlicher Datenschutz in den Ländern, Archivierungsregeln etc.) mit herkömmlichen Mitteln nicht gewährleistet werden kann. Hier müssen z.B. kryptographische Methoden eingesetzt werden, die häufig den Einsatz von standardisierten Applikationen erschweren.

Ganz wesentlich sind aber vertragliche Regelungen, die den Dienstleister zu einem Betrieb der Cloud gemäß den Sicherheits- und Compliance-Anforderungen des Unternehmens zwingen. Legt man jedoch Anforderungen vertraglich fest, die über die Standard SLAs des Dienstleisters hinausgehen, ist wiederum mit deutlich höheren Kosten zu rechnen. Ob Cloud Computing wirklich zu einer Kostenreduktion führt, hängt deshalb maßgeblich davon ab, mit welchen Risiken Geschäftsprozesse mittels Cloud Computing unterstützt werden können. (Secaron: ra)

Autoren:

Dr. Thomas Störtkuhl und Hans Wagner, Consultants der Secaron AG. Als Unternehmensberatung in allen Fragen der Informationssicherheit setzt das Unternehmen höchste Priorität darauf, mit ihren Kunden ein adäquates, wirtschaftlich sinnvolles Sicherheits-Niveau festzulegen. Die Secaron AG hilft sowohl bei der Umsetzung organisatorischer, als auch technischer Maßnahmen, um die Geschäftsprozesse der Kunden sicher ablaufen zu lassen.

Secaron: Kontakt und Steckbrief

Der Informationsanbieter hat seinen Kontakt leider noch nicht freigeschaltet.